系列导航及源代码

需求

Rate Limiting允许保护我们的API服务免受过多请求的连接导致的性能下降,如果请求次数超过了限制,API服务端将会拒绝后续的请求。

我们可以实现这样的需求:限制获取所有TodoLists为每个IP地址每小时上限为50个请求。采用的库是AspNetCoreRateLimit。限制方式还有很多种,可以参考库的官方文档:IpRateLimitMiddleware

目标

实现基于IP地址获取所有TodoLists的Rate Limiting和Throttling。其他的规则可以参考官方文档进行配置。

原理与思路

通过AspNetCoreRateLimit库,我们可以实现通过几个Header字段实现相关的功能:

X-Rate-Limit-Limit:代表了Rate Limit的时段。X-Rate-Limit-Remaining:代表了剩余请求的个数。X-Rate-Limit-Reset:包含了重置请求限制的时间戳信息。

实现

引入AspNetCoreRateLimit包并进行配置

在Api项目中新建一个Extension:

RateLimitingServiceExtensions.cs

using AspNetCoreRateLimit;

namespace TodoList.Api.Extensions;

public static class RateLimitingServiceExtensions

{

public static void ConfigureApiVersioning(this IServiceCollection services)

{

// 当然也可以使用Configuration的方式读取RateLimit规则

var rateLimitRules = new List<RateLimitRule>

{

new ()

{

Endpoint = "*",

Limit = 2,

Period = "5m"

}

};

services.Configure<IpRateLimitOptions>(options => options.GeneralRules = rateLimitRules);

// 使用内存作为存储

services.AddSingleton<IRateLimitCounterStore, MemoryCacheRateLimitCounterStore>();

services.AddSingleton<IIpPolicyStore, MemoryCacheIpPolicyStore>();

services.AddSingleton<IRateLimitConfiguration, RateLimitConfiguration>();

services.AddSingleton<IProcessingStrategy, AsyncKeyLockProcessingStrategy>();

}

}在Program中配置并添加中间件:

Program.cs

// 省略其他...

builder.Services.AddMemoryCache();

builder.Services.ConfigureRateLimiting();

builder.Services.AddHttpContextAccessor();

// ...

app.UseHttpsRedirection();

// 添加中间件

app.UseIpRateLimiting();

app.UseAuthorization();验证

为了去除别的干扰信息,我把之前添加的缓存中间件暂时注释掉了。启动Api项目,执行获取所有TodoLists的请求:

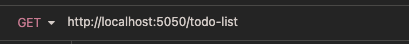

请求

响应

第一次请求能正确返回结果,我们查看返回的Header信息:

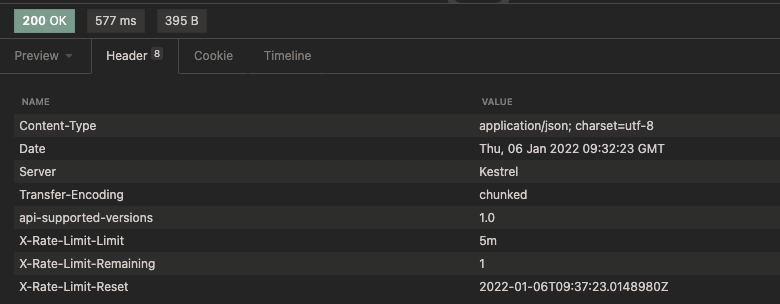

再发起第二次请求,注意X-Rate-Limit-Remaining字段的值:

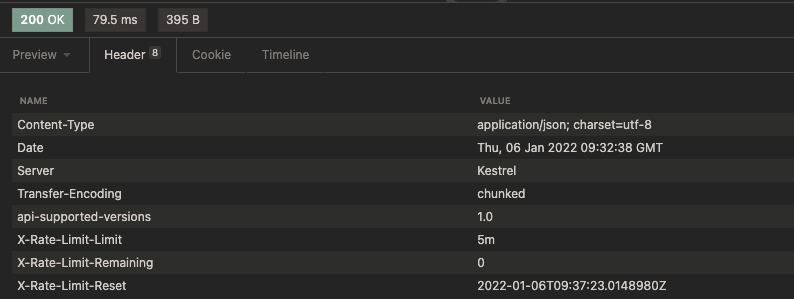

再发起第三次请求,返回如下:

Header信息如下:

可以看到请求规则的上限已经达到,会返回429状态码。当我们在X-Rate-Limit-Reset标记的时间后再去请求接口,可以正常返回结果。

总结

在本文中,我们实现了Rate Limiting的需求。关于这个库的更多使用方式,可以参考库的官方文档:IpRateLimitMiddleware。下一篇我们开始进入认证和鉴权的内容。